Passwörter, Zugangsdaten und deren Tragweite

Passwörter sind ein fester Bestandteil von persönlichen Zugangsdaten und sind naturgemäß ein persönliches Geheimnis. Es geht niemanden etwas an, wie lang Passwörter sind, welche Zeichen sie enthalten oder nicht enthalten, wie alt sie sind, wie häufig man sie wechselt, oder wie man sie sich am besten merkt – d.h. welches „System“ man gerne verwendet, um sich Passwörter auszudenken. All diese scheinbar kleine Details können, falls sie ausgeplaudert werden, das (maschinelle) Erraten von Passwörtern erheblich erleichtern und so die Integrität der IT-Sicherheit bereits auf persönlicher Ebene untergraben. Es ist daher wichtig, solche Passwörter zu erzeugen und zu verwenden, deren Zusammensetzung und Länge nur der Nutzer selbst kennt.

Zu den Zugangsdaten gehören natürlich auch der Nutzername, bzw. eine Email-Adresse, die anstelle des Nutzernamens verwendet wird. Nutzernamen werden häufig öffentlich angezeigt, damit andere Nutzer sie in Onlinediensten wiedererkennen. Email-Adressen sind meist nicht öffentlich sichtbar, werden jedoch im Klartext in Datenbanken abgelegt. Es ist ratsam, nie die gleichen Nutzernamen oder Email-Adressen für verschiedene Onlinedienste zu verwenden, außer es gibt wirklich gute Gründe – weniger Umstände gilt nicht als guter Grund. Bei jeder Wiederverwendung von Zugangsdaten vergrößert sich die Tragweite bei Verlust oder Diebstahl, denn sobald der unberechtigte Login mit einer Kombination aus Passwort und Nutzername erfolgreich war, können und werden die gleichen Zugangsdaten pauschal und automatisch bei anderen Onlinediensten ausprobiert und ggf. in kriminellen Netzwerken gegen Geld in Umlauf gebracht.

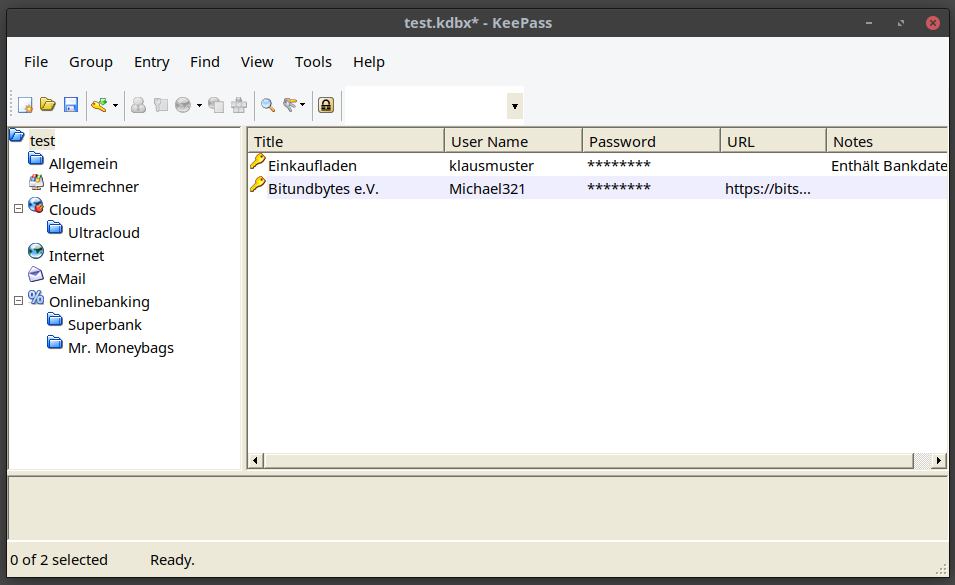

Nicht nur ist es hilfreich einen sogenannten Passwortmanager zu verwenden, also ein Programm zur Verwaltung und Übersicht von persönlichen Zugangsdaten, dies ist de-facto Standard in vielen Unternehmen. Es gibt zahlreiche Passwortmanager und alle haben ihre Vor- und Nachteile. Grundsätzlich kann man damit alle seine Zugangsdaten gut organisieren, mit einem „Verfallsdatum“ versehen, ungültig machen, wichtige von unwichtigen Zugangsdaten trennen, und viel mehr. Zugangsdaten können so verschlüsselt und sicherer verwahrt werden, der Nutzer muss sich keine komplexen Passwörter merken, sondern kann sie durch einfaches kopieren und einfügen handlich verwenden. Tatsächlich ist es sogar so, dass Passworteingaben über die Tastatur als weniger vertrauenswürdig gelten, weshalb man solche Eingaben nach Möglichkeit auf ein vertretbares Minimum reduzieren sollte [2] [3]. An dieser Stelle ist es legitim zu hinterfragen, dass der Passwortmanager ja nun doch selbst ein Passwort braucht, um alle anderen Zugangsdaten abzusichern. Die meisten seriösen Entwickler und Anbieter solcher Passwortmanager erlauben zusätzliche Zugangsdaten, die eben nicht über die Tastatur eingegeben, sondern algorithmisch hinzuaddiert werden, das Verfahren wird „salting“ genannt. Oder sie bieten eine sogenannte Zweifaktor-Authentifizierung an – von diesen Funktionen sollte man unbedingt Gebrauch machen.

Um sich der Tragweite seiner Zugangsdaten bewusst zu werden, ist es sinnvoll zu schauen, was genau sie absichern. Alle Dienste, die eine zentrale Stelle bilden – etwa ein Passwortmanager, ein Email-Account, oder große Cloud-Anbieter wie Google oder Apple mit zentralem Login – haben die größte Tragweite. Auch Browserhersteller wie Mozilla bieten an ein zentrales Nutzerkonto an, in dem alle Einstellungen, Lesezeichen oder Passwörter des Browsers Firefox synchronisiert werden können. Wenn man sich entscheidet, solche Funktionen oder Dienste zu verwenden, sollte man eine adäquate Komplexität der Zugangsdaten sicherstellen: sie sollten besonders lang, streng geheim und extrem schwer zu erraten sein, nirgendwo sonst wiederverwendet werden, und zusätzlich mit einem Zweifaktor-Verfahren eingegeben werden können. In vielen Fällen ist es durchaus sinnvoll, die Funktion des Browsers zu verwenden, um Passwörter zu speichern – man sollte jedoch vermeiden sie irgendwo zentral online und ohne ein zusätzliches Hauptpasswort zu verwenden; lokal im jeweiligen Browser reicht völlig aus. Tipp: Mozilla bietet heutzutage sogar an, einen eigenen Server zur Synchronisierung der Browserdaten zu verwenden.

Auch Kundenkonten z.B. bei Onlineversandhäusern, die notwendigerweise sensible Kundendaten wie Konto- und Kreditkartennummern enthalten, haben eine große Tragweite und man sollte mit den Zugangsdaten nicht leichtfertig umgehen. Zugangsdaten für Onlinebanking sollten grundsätzlich niemals irgendwo gespeichert oder notiert werden, außer vielleicht in einem gut gesicherten Passwortmanager. In diesem besonderen Fall haben sich sogar manche Zweifaktor-Verfahren als unzureichend sicher erwiesen, weshalb im Bereich Onlinebanking immer besondere Vorsicht geboten ist [4].

Die Vertrauenswürdigkeit besuchter Webseiten und der genutzten Onlinedienste muss jederzeit einer Prüfung standhalten: wenn diese keine gute Web-Verschlüsselung mit einem gültig signierten Zertifikat vorweisen können, sollten sie grundsätzlich nicht besucht oder genutzt, und dort insbesondere keine Zugangsdaten eingegeben werden. Moderne Webbrowser verweigern oft die Öffnung solcher Webseiten. Nichtsdestotrotz sollte man unbekannte oder möglicherweise unseriöse Webseiten mit äußerster Vorsicht besuchen.

Spam, Phishing und Malware

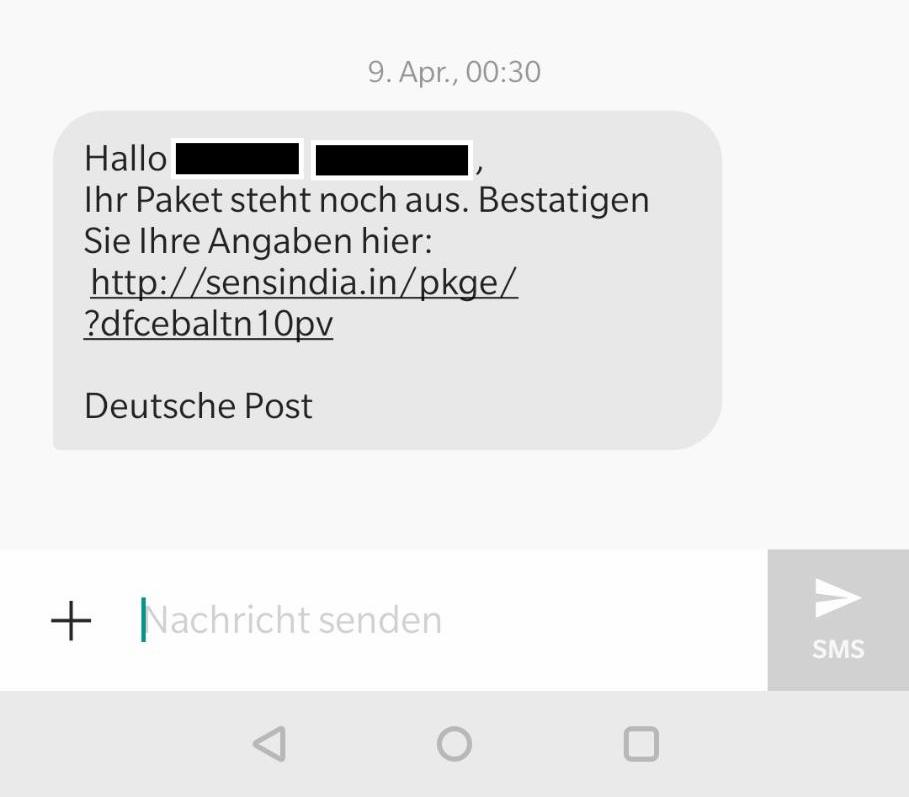

Auch in kriminellen Netzwerken ist bekannt, dass simples Erraten von Millionen von Passwörtern auf die Dauer zu aufwändig ist. Es hat sich oft als einfacher erwiesen, die Nutzer dazu zu bewegen ihre Zugangsdaten freiwillig preiszugeben – durch fadenscheinige und erstaunlich gut gefälschte Emails, SMS, Webseiten und sogar Anrufe. Für einen Nutzer mit wenig Erfahrung und Kenntnissen, oder jemanden, der nur einen Moment lang unachtsam ist, ist es auf den ersten Blick oft schwer zu erkennen, dass es sich um eine sogenannte Phishing-Attacke handelt. Grundsätzlich gilt: man sollte niemals ohne Weiteres die angebotenen Links öffnen, und niemand ist berechtigt nach Zugangsdaten zu fragen (denn sie gehen niemanden etwas an, nicht einmal die Anbieter der jeweiligen Onlinedienste). Spam-Emails werden längst nicht mehr nur für unseriöse Onlinewerbung verwendet, sondern haben sich als äußerst effektiver Weg erwiesen, pauschal Zugangsdaten von Nutzern oder Unternehmensmitarbeitern zu „fischen“. Eine besonders perfide Ausprägung dieser Taktik wird „Spear-Phishing“ genannt, bei der ausgesuchte Personen gezielt zur Herausgabe von wichtigen Zugangsdaten genötigt, gar epresst werden.

![Phishing-Mail-Beispiel der Verbraucherzentrale [5]](/media/blog_image/Sparkasse_konjunkturpaket_670px.jpg)

Um wirklich unterscheiden zu können, was echt oder unecht ist, muss man die Gesamtumstände betrachten: Wo kommen suspekte Emails oder SMS her, könnten sie einen legitimen Ursprung haben – habe ich selbst einen Passwortwechsel veranlasst, oder will mich da jemand “phishen”?. Dafür braucht es jedoch Erfahrung. Es ist im Zweifel immer ratsam, jemanden zu fragen, der sich auskennt, oder in Unternehmen die entsprechende Stelle in der IT-Abteilung oder den IT-Sicherheitsbeauftragten zu informieren und das weitere Vorgehen zu erfragen, bevor man etwas klickt [6].

Spam-Emails und SMS werden auch dafür verwendet, um versteckte/unerwünschte böswillige Programme und Apps, also Malware, auf den Computern oder Mobiltelefonen der Nutzer einzuschleusen (auch deshalb ist es ratsam, keine Links oder Anhänge von unbekannten oder fadenscheinigen Absendern zu öffnen). Im schlimmsten Fall können solche Programme Nutzerdaten unwiederbringlich zerstören oder für Zwecke der Erpressung verschlüsseln, was seit mehr als 10 Jahren ein weitverbreitetes Problem ist. Manche Programme horchen Nutzer aus, greifen Tastatureingaben oder Kontaktlisten ab. Manchmal sind sie bloß ein kleiner Teil eines riesigen ferngesteuerten Netzwerks, welches dann die Rechenleistung aller infizierten Rechner nutzt, um andere Netzwerke gezielt zu überlasten und ihnen auf diese Weise mit sogenannten DDOS-Attacken zu schaden [7].

Das Thema Sicherheit in der Informationstechnik ist sehr weitreichend. Weitere wichtige Themen wie Netzwerksicherheit oder die Vertrauenswürdigkeit von Software würden hier den Rahmen sprengen, auch wenn sie große Schnittbereiche mit privater IT-Sicherheit haben. Im Bereich der öffentlichen IT-Sicherheit hat der individuelle Nutzer so gut wie keinen Einfluss, und er kann sich nicht darauf verlassen, dass Anbieter von Onlinediensten im Bereich der IT-Sicherheit ebenso konsequent wie kompetent sind. Wenn man sich etwas bewusster und vorsichtiger mit Nachrichten und Inhalten aus dem Internet auseinandersetzt, können viele schwerwiegende Folgen vermieden werden – nicht nur im privaten, sondern durchaus auch im öffentlichen Bereich. Das Passwortgeheimnis, der richtige Umgang mit der Fülle an Zugangsdaten und die Tragweitenabschätzung stellen wichtige Säulen des persönlichen Identitätsmanagements dar. Spam-Aufkommen und Phishing können reduziert werden, wenn man Datensparsamkeit betreibt. Mit diesem Konzept, das auch zum persönlichen Identitätsmanagement zählt, möchte ich mich als nächstes auseinandersetzen.

Links

- [1] https://www.ict-channel.com/security/das-sind-die-20-haeufigsten-passwoerter-und-die-schlechtesten.123819.html

- [2] https://www.itk-security.de/funktastaturen-und-maeuse-sind-nicht-sicher-aus-die-maus/

- [3] https://de.wikipedia.org/wiki/Keylogger

- [4] https://www.zeit.de/digital/datenschutz/2017-05/onlinebanking-hacker-konten-mtan-ss7

- [5] https://www.verbraucherzentrale.de/aktuelle-meldungen/digitale-welt/achtung-phishing-coronamails-der-sparkasse-stammen-von-betruegern-45714

- [6] https://media.ccc.de/v/36c3-11175-hirne_hacken/

- [7] https://www.security-insider.de/was-ist-ein-ddos-angriff-a-672826/

Dieser Text ist Teil einer Artikelreihe zu Datensparsamkeit und Personal Identity Management. Bisher wurden folgende Teile veröffentlicht:

1. Datensparsamkeit und Personal Identity Management